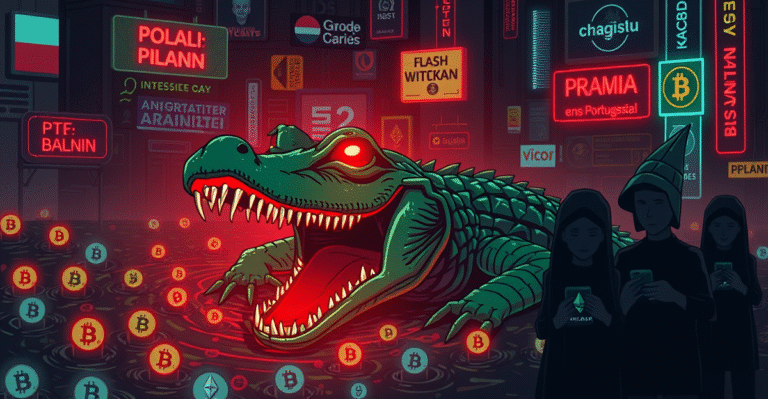

网络安全公司卡巴斯基表示,黑客正在创建数百个伪造的GitHub项目,旨在诱骗用户下载窃取加密货币和凭证的恶意软件。

卡巴斯基分析师Georgy Kucherin在2月24日的报告中称,该公司将这一恶意软件活动命名为“GitVenom”,黑客在GitHub上创建了数百个存储库,托管包含远程访问木马(RAT)、信息窃取器和剪贴板劫持器的伪造项目。

一些伪造项目包括一个管理比特币钱包的Telegram机器人和一个自动化Instagram账户互动的工具。

Kucherin补充说,恶意软件制造者“不遗余力”地使这些项目看起来合法,包括“精心设计”的信息和说明文件,这些文件“可能是使用AI工具生成的”。

这些恶意项目的幕后黑手还人为地增加了“提交”次数,即对项目的更改次数,并添加了多个特定更改的引用,以给人一种项目正在积极改进的印象。

“为此,他们在这些存储库中放置了一个时间戳文件,每隔几分钟更新一次。”

Kucherin在报告中表示:“显然,在设计这些伪造项目时,攻击者不遗余力地使存储库对潜在目标看起来合法。”

这些项目并未实现说明文件中讨论的功能,卡巴斯基发现它们大多“执行无意义的操作”。

在调查过程中,卡巴斯基发现了至少两年前的几个伪造项目,并推测“感染途径可能非常有效”,因为黑客已经诱骗受害者相当长的时间。

无论伪造项目如何呈现,Kucherin表示它们都有“恶意负载”,下载诸如信息窃取器之类的组件,该组件获取保存的凭证、加密货币钱包数据和浏览历史记录,并通过Telegram上传给黑客。

另一个恶意组件使用剪贴板劫持器,寻找加密货币钱包地址并将其替换为攻击者控制的地址。

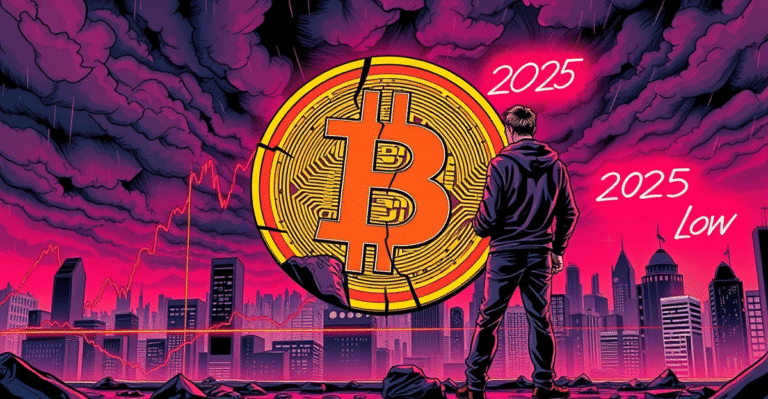

Kucherin表示,这些恶意应用程序在11月至少捕获了一名用户,当时黑客控制的钱包收到了5个比特币(BTC),目前价值约442,000美元。

根据卡巴斯基的说法,GitVenom活动在全球范围内都有观察到,但主要集中在感染来自俄罗斯、巴西和土耳其的用户。

Kucherin表示,由于GitHub等代码共享平台被全球数百万开发者使用,威胁行为者将继续使用伪造软件作为感染诱饵。

他建议在下载任何第三方代码之前,必须检查其执行的操作。

Kucherin补充说,公司预计攻击者将继续发布恶意项目,但“可能会对其战术、技术和程序进行小幅调整”。

阅读原文

Cointelegraph: Hackers are making fake GitHub projects to steal crypto: Kaspersky

Kaspersky found that at least one victim lost 5 Bitcoin, worth around $442,000, to a malware-riddled fake project in November.

相关词条

- GitHub: 一个面向开发者的代码托管平台,用于版本控制和协作。

- 远程访问木马(RAT): 一种恶意软件,允许攻击者远程控制受感染的计算机。

- 信息窃取器: 一种恶意软件,专门窃取用户的敏感信息,如密码和加密货币钱包数据。

- 剪贴板劫持器: 一种恶意软件,监控剪贴板内容并替换加密货币地址为攻击者控制的地址。

- Telegram: 一款流行的即时通讯应用程序,常用于加密通信。

可能问题

- 如何识别GitHub上的伪造项目?

- 恶意软件如何窃取加密货币钱包数据?

- 为什么黑客选择GitHub作为攻击平台?

- 如何保护自己免受剪贴板劫持器的攻击?

- 卡巴斯基如何检测到GitVenom活动?